Authentifizierung: PC und Netzwerk schützen

Authentifizierung: PC und Netzwerk schützen

Mit Chipkarte und Passwort sicher am PC anmelden und auf Daten zugreifen

Für das Entsperren von Computern oder den Zugang zu Netzwerken bietet das einfache Passwort häufig keinen ausreichenden Schutz.

Wird zusätzlich zur Eingabe des Passworts auch die persönliche Chipkarte des Nutzers eingelesen, erhöht sich die Sicherheit erheblich. Hierzu muss lediglich ein Chipkartenleser per USB angeschlossen oder ein bereits vorhandener Leser genutzt werden.

Das bedeutet: Ohne den physischen Besitz der Chipkarte ist der Zugang zu vertraulichen Daten ausgeschlossen.

Vorhandene Chipkarte nutzen

Wer seine Chipkarte heute bereits als Zutrittskarte zu Räumen oder als Bezahlkarte für Mensa oder Kantine nutzt, erhält mit der gleichen Chipkarte zukünftig auch Zugang zu Netzwerken und Daten: von jedem PC aus mit individuell festgelegten Rechten.

Mitarbeiter- oder Dienstausweise und Studierenden- oder Mitgliedsausweise erhalten so eine weitere Funktion im bestehenden Chipkartensystem.

Vorhandene Chipkarte nutzen

Wer seine Chipkarte heute bereits als Zutrittskarte zu Räumen oder als Bezahlkarte für Mensa oder Kantine nutzt, erhält mit der gleichen Chipkarte zukünftig auch Zugang zu Netzwerken und Daten: von jedem PC aus mit individuell festgelegten Rechten.

Mitarbeiter- oder Dienstausweise und Studierenden- oder Mitgliedsausweise erhalten so eine weitere Funktion im bestehenden Chipkartensystem.

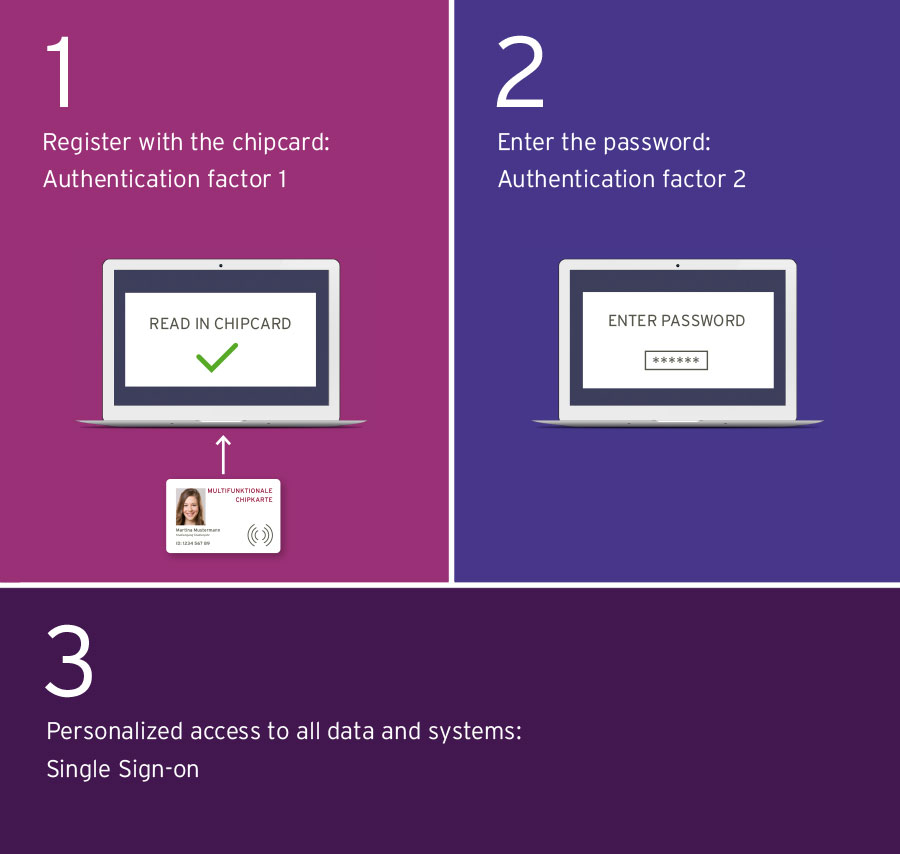

2-Faktor-Authentifizierung:

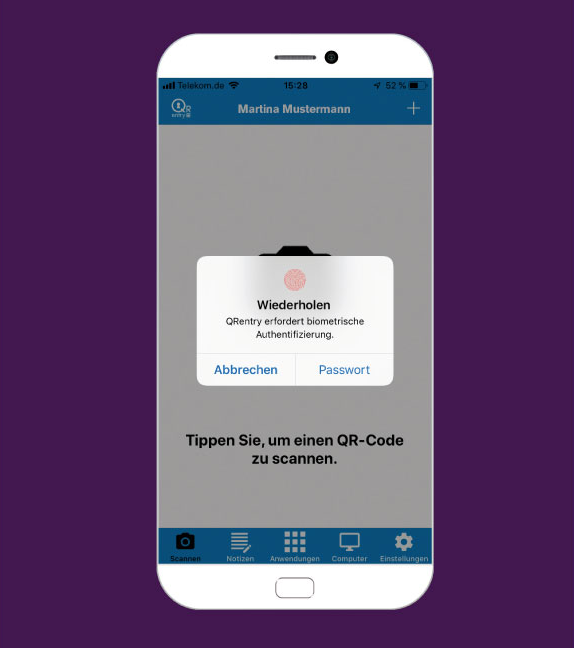

Passwort und Chipkarte, App oder USB-Token

Der Zugang zu einem Netzwerk oder zu sensiblen Daten gilt erst als sicher geschützt, wenn zusätzlich zum einfachen Passwort weitere Faktoren abgefragt werden. Ein zweites Passwort birgt dabei das Risiko, dass Nutzer ihre Passwörter lediglich wiederholen, aufschreiben oder sogar liegen lassen.

Mit der Chipkarte, der App, einem USB-Token oder biometrischen Merkmalen lässt sich die Authentifizierung mit beliebig vielen Faktoren zuverlässig absichern, ohne weitere Passwörter abfragen zu müssen.

Die gleichen Zugangsrechte an jeden Arbeitsplatz mitnehmen

Wer an einem Arbeitsplatz innerhalb einer Organisation Zugangsberechtigungen zu klar definierten Daten und Systemen hat, kann diese Rechte mit der gleichen Authentifizierung auch an anderen Arbeitsplätzen nutzen. Wer das Terminal oder den Arbeitsplatz wechselt, nimmt seine Zugriffsrechte für Daten und Systeme also automatisch mit.

Die gleichen Zugangsrechte an jeden Arbeitsplatz mitnehmen

Wer an einem Arbeitsplatz innerhalb einer Organisation Zugangsberechtigungen zu klar definierten Daten und Systemen hat, kann diese Rechte mit der gleichen Authentifizierung auch an anderen Arbeitsplätzen nutzen. Wer das Terminal oder den Arbeitsplatz wechselt, nimmt seine Zugriffsrechte für Daten und Systeme also automatisch mit.

Eingesetzt werden kann das Verfahren auch an öffentlichen Terminals, wo Studierende überall auf dem Campus ein gemeinsames System nutzen, aber jeweils nur ihre personalisierten Daten abrufen können.

So hat der Nutzer an jedem Ort auf dem Campus oder in der Organisation die gleichen Zugriffrechte – oder eben auch nicht.

Eingesetzt werden kann das Verfahren auch an öffentlichen Terminals, wo Studierende überall auf dem Campus ein gemeinsames System nutzen, aber jeweils nur ihre personalisierten Daten abrufen können.

So hat der Nutzer an jedem Ort auf dem Campus oder in der Organisation die gleichen Zugriffrechte – oder eben auch nicht.

Single Sign-on

Single Sign-on

Nur eine Anmeldung für alle Daten und Programme

Mit Single Sign-on reicht eine einzige Anmeldung am persönlichen Computer aus, um Zugriff auf verschiedenste Daten und Server gleichzeitig und ohne Eingabe weiterer Zugangsdaten zu ermöglichen. So muss sich der Nutzer nur noch ein einziges Passwort merken.

Welche Daten der Nutzer einsehen und welche Programme er wie nutzen darf, wird durch die individuell vergebenen Zugangsrechte klar geregelt.

Das hohe Sicherheitsniveau bleibt auch bei Single Sign-on bestehen, wenn diese zentrale Zugangsberechtigung zu allen Daten sicher durch die 2-Faktor-Authentifizierung mit der Chipkarte geschützt ist.

Berechtigungen zeitweise übertragen

Sicherer Zugang zu Daten und Anwendungen bedeutet umgekehrt auch Sicherheit bei der Zuordnung von Vorgängen zu Personen.

Wer sich beispielsweise in der Universität als Studierender zu Prüfungen oder zu einem neuen Semester anmeldet, oder wer als Arzt Systeme und Daten nutzt, lässt sich damit sicher zuordnen.

Bei Haftungsfällen oder Daten-Leaks kann so der einzelne Nutzer exakt bestimmt werden.

Systemnutzer eindeutig zuordnen

Durch ein zentrales Management der Berechtigungen kann der Zugang zu persönlichen Daten und Verzeichnissen übertragen werden, ohne dass Passwörter offengelegt oder gemeinsam genutzt werden müssen.

So kann beispielsweise bei Urlaubsvertretungen die Zugangsberechtigung vorübergehend gewährt und später wieder entzogen werden.

Ihre persönlichen Systemberaterinnen und -berater

Für jedes Thema und alle Regionen der richtige Kontakt. Wir freuen uns auf Ihre Anfragen.

Unternehmen / Behörden / Organisationen / Institutionen

Kliniken / Pflege / Medizin

Julia Schmitt

Margit Mauch

David Haiduk

Maik Pogoda

Kliniken / Pflege / Medizin

Andrea Sake

Universitäten / Hochschulen / Studierendenwerke / Sonst. Bildungseinrichtungen

Berlin, Brandenburg, Sachsen, Ostdeutschland

Vertriebsleiter

Johannes Kohlen

Bayern, Thüringen, Österreich

Kerstin Schaller

Baden-Württemberg, Hessen, Saarland

Baden-Württemberg, Hessen, Saarland

Marco Baumgartner

Schweiz, Polyright AG

Andreas Dolder

NRW, Rheinland-Pfalz, Norddeutschland

NRW, Rheinland-Pfalz, Norddeutschland

Thomas Eiteneuer

International, Polyright AG

Sébastien Dayer

CUSTOMER CARE / KUNDENBETREUUNG

DEUTSCHLAND MITTE UND SÜDEN

Alina Eisenbeiß

DEUTSCHLAND NORDEN

Sinha Hobohm